Od Cezara przez Sanatorium do Sobieskiego, czyli szyfry w protokołach akcji „Iskra-Dog”

W tekście opisano ‒ dotąd niepublikowane ‒ parametry szyfru użytego do utajnienia protokołów zebranych pod koniec II wojny światowej podczas akcji „Iskra-Dog”. Odkryto je dzięki połączeniu doświadczeń autora z zakresu (dość prostych) metod szyfrowania z danymi zawartymi w protokołach akcji „Iskra-Dog” (danymi niejawnymi oraz ujawnionymi przez Edwarda Serwańskiego). W połączeniu z wynikami kwerendy na temat szyfrów używanych przez AK podczas II wojny światowej oraz z wynikami własnej analizy materiałów dostępnych w dokumentach zgromadzonych w Archiwum II Wojny Światowej IZ ‒ umożliwiło to odtworzenie metody i klucza szyfrowania używanych podczas akcji „Iskra-Dog”.

Mimo kilku publikacji (E. Serwański, I. Trawińska, Zbrodnia niemiecka w Warszawie. 1944 r. Zeznania-zdjęcia, Documenta Occupationis t. II, Poznań 1946; E. Serwański, Dulag 121 ‒ Pruszków: sierpień-październik 1944 roku, Poznań 1946; E. Serwański, Życie w powstańczej Warszawie: sierpień-wrzesień 1944. Relacje, dokumenty, Warszawa 1965.) dotyczących tych protokołów i zawartych w nich informacji (częściowo rozszyfrowanych przez inicjatora akcji prof. E. Serwańskiego oraz jego współpracowników) ‒ dotąd nie była publicznie znana ani metoda, ani klucz ich szyfrowania. To właśnie odkrycie tych faktów jest głównym osiągnięciem niniejszego opracowania. Niejako konsekwencją czy dodatkową korzyścią jest odszyfrowanie tej części protokołów, które dotąd pozostawały niejawne. Po śmierci E. Serwańskiego w 2000 r. ich odszyfrowanie było niemożliwe właśnie ze względu na nieznaną metodę i brak klucza szyfrującego.

Autor nie jest historykiem, lecz amatorem i dlatego w tym miejscu dziękuje za duże fachowe wsparcie, życzliwość oraz udostępnienie materiałów źródłowych z Archiwum IZ panu dr. Bogumiłowi Rudawskiemu.

Akcja „Iskra-Dog”

Tragiczne losy mieszkańców Warszawy nie zakończyły się wraz z upadkiem Powstania w 1944 r. Wygnani z Warszawy mieszkańcy zostali zgromadzeni w obozach przejściowych w Pruszkowie i okolicach. Ze zniszczonego miasta niemal każda rodzina wyniosła przede wszystkim wiele tragicznych doświadczeń po niemieckich zbrodniach dokonanych na cywilach. Edward Serwański, inicjator akcji, uznał, że te doświadczenia należy spisać i udokumentować formalnie jako protokoły, które po wojnie staną się dowodami przed sądem. Całą akcję zbierania tych zeznań zaplanowano i przeprowadzono w warunkach konspiracji przy współpracy członków podziemnej organizacji „Ojczyzna”. Aby zapewnić bezpieczeństwo zeznających, wszelkie dane osobowe zostały zaszyfrowane i zarchiwizowane. W ten sposób zebrano ponad 300 świadectw o okrucieństwach okupantów popełnionych podczas okupacji i pacyfikacji Powstania oraz tuż po nim. Część z tych materiałów istotnie wykorzystano w procesie sądowym i to bardzo znaczącym, tzn. w procesie norymberskim.

Po wojnie Edward Serwański wraz z Ireną Trawińską opracowali ankiety i już w 1946 r. opublikowali część z nich. W kolejnych latach wydali kolejne fragmenty tego zbioru w osobnych publikacjach. Nigdy nie opublikowano tych materiałów w całości. Po śmierci inicjatora akcji „Iskra-Dog” okazało się, iż nigdzie nie został opisany klucz ani metoda szyfrowania użyte do utajnienia danych osobowych. Nawet instrukcje kancelaryjne nie wspominają o takich szczegółach.

Do dziś Instytut Zachodni nie posiadał wiedzy o metodzie i kluczu zaszyfrowanych danych. Prof. Maria Rutowska odpowiadając w 2014 r. na pytanie dziennikarza „Gazety Wyborczej” Piotra Bojarskiego („Czy uda się też odszyfrować dane personalne osób, które opowiedziały swoje historie w ankiecie?”), stwierdziła wówczas: „Nie mamy niestety żadnego klucza do szyfrów stosowanych przez ankieterów”.

To oznaczało, że część informacji zawartych w ankietach pozostała nieznana, a badacze byli zmuszeni do tego, by polegać jedynie na informacjach już uprzednio odszyfrowanych i podanych jawnym tekstem przez autora Zbrodni niemieckiej w Warszawie.

Wybrane klasyczne metody szyfrowania

Spośród naprawdę wielu metod szyfrowania (nawet tych najprostszych) zostaną tutaj omówione jedynie te oparte na ideach przydatnych podczas opisu szyfru z akcji „Iskra-Dog” i dlatego warto je poznać bliżej. Są to proste szyfry, jednak ciekawe również z perspektywy historycznej. Ich opisy są powszechnie dostępne, dlatego nie podano tutaj źródeł (z wyjątkiem rysunków skopiowanych, a nie utworzonych przez autora). Do każdej metody podano przykład.

Szyfr Cezara

Szyfr Cezara to prosty monoalfabetyczny szyfr podstawieniowy, który zastępuje każdą literę tekstu jawnego inną literą alfabetu. Jego nazwa pochodzi od Juliusza Gajusza Cezara (100 p.n.e. – 44 p.n.e.), który używał go w korespondencji. Jest to jeden z najprostszych szyfrów tego typu.

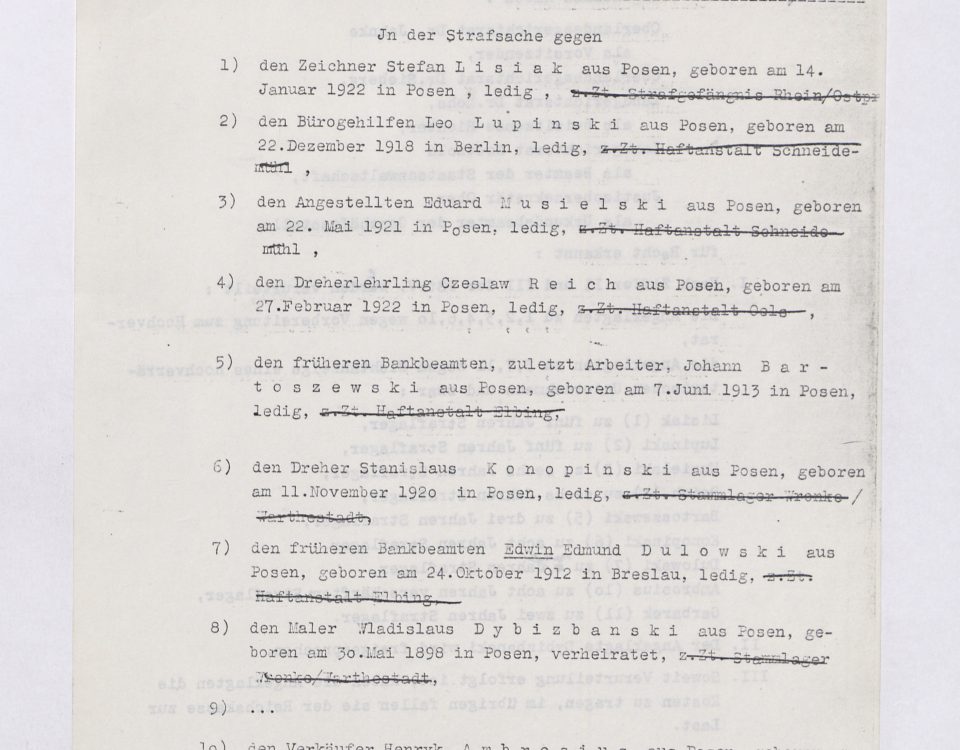

Każda litera tekstu jawnego jest zastępowana inną literą, która jest od niej oddalona o stałą liczbę pozycji w alfabecie. Jeśli algorytm wskazywałby na pozycję, która wychodzi poza ostatnią literę w alfabecie, to przechodzi się na początek alfabetu.

- Rys. za Wikipedia.

![]()

Zatem wyraz ISKRA byłby tutaj zaszyfrowany do postaci: LVNUD

![]()

Szyfr Trithemiusa

Autorem tego szyfru jest niemiecki mnich Trithemius, żyjący na przełomie XV i XVI w. Jest to modyfikacja szyfru Cezara, w której kolejne litery tekstu jawnego są kodowane z użyciem innego alfabetu, przesuniętego o kolejną literę względem oryginalnego alfabetu. Zatem jest to jeden z pierwszych szyfrów polialfabetycznych.

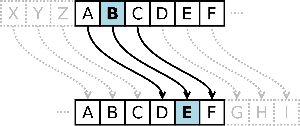

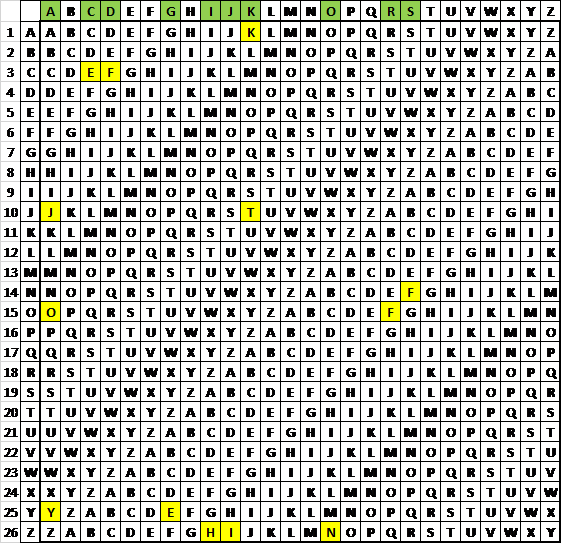

2. Wzorcem dla przesuwanych kolejno alfabetów jest tzw. „tabula recta” .

Każda kolejna litera tekstu jawnego jest kodowana przez kolejny wiersz tej tablicy. Po osiągnięciu 26 wiersza następuje powrót do 1 wiersza (wiersz 1 nie jest przesunięty w stosunku do oryginalnego alfabetu).

Zatem wyraz ISKRA byłby tutaj zaszyfrowany do postaci: ITMUE

Szyfr Vigenère’a

Jest to modyfikacja szyfru Trithemiusa, w której używa się jedynie wybranych wierszy z tablicy „tabula recta” ‒ zatem kolejne litery tekstu jawnego NIE SĄ tutaj kodowane wg kolejnych przesunięć alfabetu. Wiersze, które są wybrane do szyfrowania, określa ustalone słowo kluczowe. Kolejne litery tego słowa wskazują wiersze konieczne do zakodowania wiadomości. Praktycznie jest zapisać litery słowa kluczowego pod literami wiadomości. Szyfr Viegenère’a przez długi czas uchodził za nieodszyfrowywalny. Złamany został dopiero przez brytyjskiego uczonego Ch. Babbage’a w XIX w.

Jeśli słowem kluczowym jest OJCZYZNA, to wiadomość „AKCJAISKRADOG” będzie miała niejawną postać: OTEIYHFKFJFNE

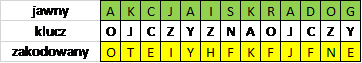

Szachownica Polibiusza

Kolejny z wybranych szyfrów wprowadza w końcu ideę używania cyfr zamiast liter. Jest to jedynie przykład szyfru (monoalfabetycznego) z grupy bardzo wielu szyfrów kodujących tekst do postaci cyfrowej. Zarazem klasyczny przykład idei wykorzystywanej w wielu innych metodach szyfrowania. Idea opiera się na rozpisaniu 26 liter alfabetu łacińskiego (przy wpisaniu I oraz J w to samo pole) na pola tablicy 5×5:

Ta idea pozwala przedstawić każdą literę alfabetu w postaci „współrzędnych”, np. G to 22. Wówczas tekst zakodowany (niejawny) ma dwie cechy: ma zawsze parzystą długość oraz składa się z par cyfr od 1 do 5.

Zatem wyraz ISKRA byłby tutaj zaszyfrowany do postaci: 2443254211

Po wprowadzeniu dodatkowych utrudnień kryptoanalitycznych tablicę Polibiusza wykorzystała podczas I wojny światowej m.in. niemiecka armia przy konstruowaniu systemów ADFGX oraz ADFGVX. Istnieje wiele wariantów tego szyfru opartych na takiej lub podobnej tablicy. Jeden z nich („z rozwidleniem”) był częścią kilku najsłynniejszych radzieckich szyfrów z połowy XX w., m.in. szyfru używanego przez Rote Kapelle, szyfru Ramsaya i szyfru VIC ‒ najdoskonalszego szyfru ręcznego w historii kryptologii.

Odkrywanie metody i klucza szyfrowania w protokołach akcji „Iskra-Dog”

Wstępne analizy

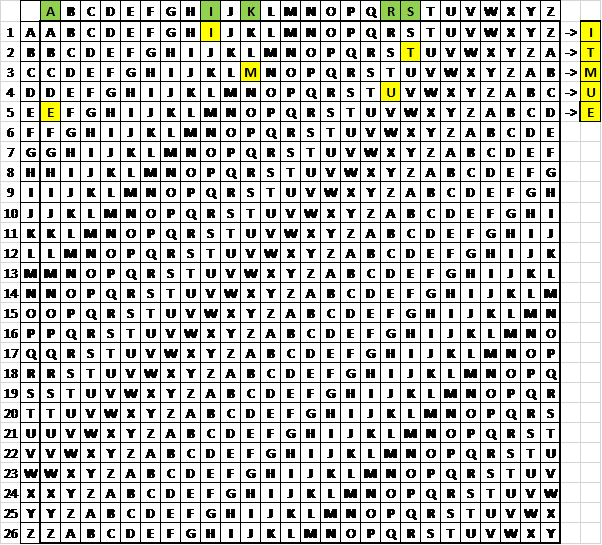

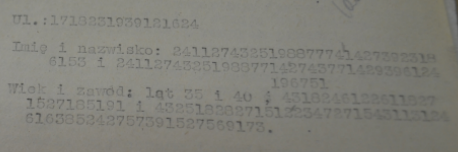

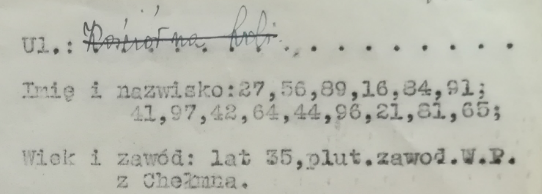

Współczesny czytelnik materiałów akcji „Iskra-Dog” zamiast danych osobowych czy adresowych widzi jedynie szereg cyfr, jak na przykład:

21726145771571227734266174196791 (32 cyfry)

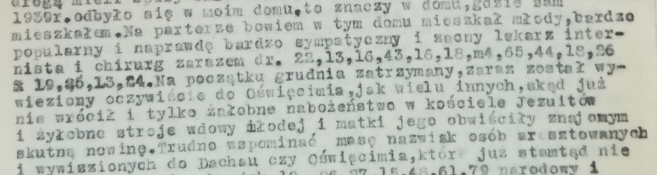

Przykładowy nagłówek dokumentu wygląda więc następująco:

Jak wspomniano na wstępie, odnalezienie znaczenia poszczególnych tekstów niejawnych w treści protokołów nie przedstawia ‒ jak się okazuje ‒ większego problemu. Istnieje bowiem całkiem duża część takich tekstów, które zostały rozkodowane przez inicjatora i uczestników akcji „Iskra-Dog” podczas opracowania protokołów dla celów publikacji po wojnie. Dysponując licznym zbiorem par „tekst niejawny ‒ tekst jawny” łatwo zauważyć, że długość tekstu niejawnego jest zawsze dwukrotnością długości tekstu jawnego.

Zatem można postawić hipotezę, że każda para cyfr odpowiada jakiejś literze alfabetu. Mając w dyspozycji odpowiednio liczny zestaw tekstów niejawnych i odpowiadających im tekstów rozkodowanych można odtworzyć hipotetyczny alfabet i następnie zweryfikować hipotezę, stosując ten alfabet do innych tekstów (jawnych i niejawnych). Jeśli weryfikacja przebiegnie pozytywnie, to można użyć „alfabetu” do wszystkich tekstów (również tych dotąd nierozkodowanych).

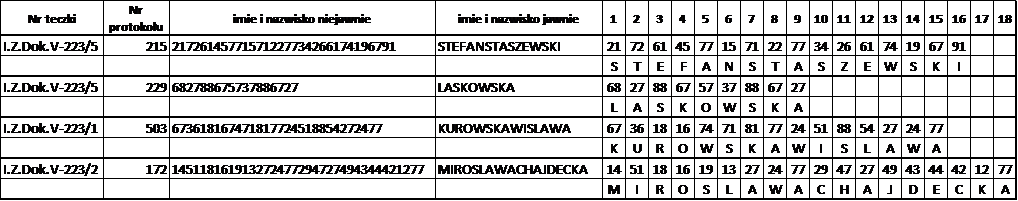

Istotnie, po analizie danych o imieniu i nazwisku z nagłówków zaledwie ośmiu (sic!) przykładowych protokołów (w tych przypadkach dzięki zapiskom na dokumentach są dostępne dane w formie jawnej) można sporządzić następującą tabelę mapującą pary cyfr na litery alfabetu:

Z powyższego można zestawić litery alfabetu i odpowiadające im pary cyfr. Już na podstawie zaledwie tych 8 tekstów można wskazać 35 par cyfr wraz z odpowiadającymi im literami. Warto zauważyć, że dana litera może być kodowana przez kilka par cyfr, bowiem liter w alfabecie łacińskim jest 26, zaś liczb dwucyfrowych jest 90. Osobna kwestia to pytanie o faktycznie używany tutaj alfabet ‒ polskie litery, litery Q, X, Y etc.

Dodatkowo pobieżna analiza kilkunastu protokołów wykazała, że nie występuje w tych kodach liczba 0, a to zmniejsza liczbę możliwych par cyfr do 81. Z tego wynika, że posiadanie zaledwie 8 rozkodowanych szyfrów pozwalałoby poznać znaczenie niemal połowy (35) możliwych par cyfr (oczywiście zakładając, że ten szyfr jest prosty i że pozwala przyjąć stałe przypisanie par cyfr do poszczególnych liter alfabetu).

Zatem z takim hipotetycznym „alfabetem” można próbować deszyfrować pozostałe teksty i zweryfikować tę hipotezę.

Jednak nawet jeśli takie przyporządkowanie okaże się skuteczne i umożliwi odkodowanie szyfrów, to niestety takie podejście nie pozwala odtworzyć metody ani klucza użytych do zaszyfrowania tekstów.

Dalsza analiza dostępnych w protokołach niejawnych tekstów pokazała, że wszystkie teksty niejawne (z wyjątkiem pojedynczych przypadków, które być może są błędami w zapisie) mają parzystą długość i składają się wyłącznie z cyfr od 1 do 9. Te cechy przypominają charakterystyczne elementy szachownicy Polibiusza.

SANATORIUM, czyli jak szyfrowano w AK

Jak wspomniano, bardzo wiele metod szyfrowania daje w wyniku ciąg cyfr. I często nie są to szyfry tak proste do złamania, jak zwykła szachownica Polibiusza. Wobec dużego wyboru różnych metod warto zatem uwzględnić okoliczności inne niż tylko struktura samego szyfru.

W ramach akcji „Iskra-Dog” szyfr był używany w bardzo trudnych warunkach z ograniczonym zasobem materiałowym. Dlatego musiał być stosunkowo prosty w użyciu. Był również używany w środowisku zaangażowanym w konspirację. Chociaż bowiem akcja „Iskra-Dog” nie była typową akcją AK, była jednak cywilną inicjatywą dokumentacyjną prowadzoną przez członków podziemnej organizacji „Ojczyzna”.

Dlatego wyjaśniając szyfry akcji „Iskra-Dog”, warto szukać analogii wśród metod szyfrowania używanych przez AK. Niestety na ten temat istnieje stosunkowo niewiele źródeł. Ten fakt nie zaskakuje, jeśli wziąć pod uwagę, że podstawowe zasady postępowania w przypadku ewakuacji komórki AK przewidywały zniszczenie w pierwszej kolejności instrukcji kancelaryjnych (w tym instrukcji szyfrowania informacji). Dostępna literatura (M. Jedynak, Zasady stosowania kryptonimów i szyfrów w korespondencji służbowej Okręgu Radomsko-Kieleckiego AK (1943/1944 r.), „Przegląd Historyczno-Wojskowy” 2016, R. XVIII (LXVIII), nr 4 (258), s. 73-98) wskazuje nawet, że istniały regulaminy AK zakazujące pisemnych instrukcji:

„według zasad przyjętych w kryptografii nie powinno się wydawać na piśmie instrukcji, dotyczących systemu szyfru. Instruowanie powinno się odbywać wyłącznie w drodze osobistego kontaktu”

(M. Jedynak, op. cit., s. 79; Centralne Archiwum Wojskowe, WBBH, IX.3.22.40, Instrukcja do szyfru „Lombard” [odpis], b.m., b.d., k. 1.).

Oczywiście na różnych odcinkach i na różnych szczeblach działalności AK korzystano z metod szyfrowania o różnym stopniu trudności i złożoności. Akcja „Iskra-Dog” nie dotyczyła kierowniczych szczebli konspiracji ani nie była misją wywiadu cywilnego itp. ‒ była inicjatywą, w której nie było potrzeby (ani możliwości!) wykorzystywania wyrafinowanych metod szyfrowania.

W literaturze opisano szyfr używany w takich przypadkach przez AK. Mimo, iż

„każdy obszar i okręg AK korzystał z własnych kluczy szyfrujących i tabel kryptonimów, co dodatkowo utrudniało rozpracowanie poszczególnych struktur konspiracyjnych”

(M. Jedynak, op.cit., s.74. ), to jednak poznanie tego konkretnie szyfru jest inspirujące i pozwala sprawdzać kolejne hipotezy na temat szyfrowania w akcji „Iskra-Dog”.

Używany w Okręgu Radomsko-Kieleckim AK szyfr „SANATORIUM” był

„stosunkowo prosty, ale uniemożliwiał w warunkach polowych deszyfrację wiadomości. W zupełności wystarczał do szybkiego przekazywania wiadomości, stąd też zazwyczaj wykorzystywany był od struktury okręgu w dół”.

(M. Jedynak, op.cit., s.79.)

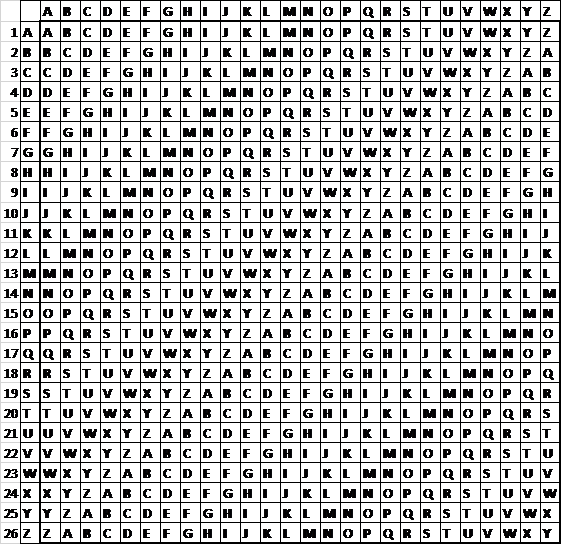

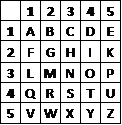

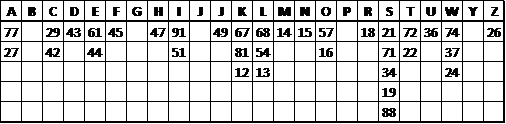

Marek Jedynak w swym artykule tak opisał działanie tego szyfru:

„Nazwa własna kodu stanowiła jednocześnie klucz do niego. Słowo „Sanatorium” wpisywane było po przekątnej (z górnego lewego do dolnego prawego rogu) w tabelę o długości i szerokości liter. Następnie uzupełniano ją danymi w rzędach tak, aby kolejne litery alfabetu zgrywały się z wpisanym hasłem. Poszczególne litery mogły więc w tabeli być zapisane kilkakrotnie, co pozwalało na zwiększenie kombinacji dla powtarzających się znaków. Szyfrowanie polegało na wybraniu litery (jak w popularnej grze „w statki”), a następnie zapisaniu jej w postaci dwóch cyfr (rzędnej i odciętej). Odczytywanie następowało w sposób odwrotny, poprzez odnalezienie w kolumnach i wierszach zastosowanych liczb i wskazanie odpowiedniej litery”

(M. Jedynak, op.cit., s.79.).

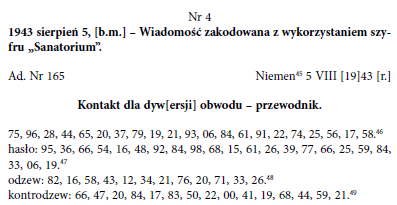

3. Klucz do szyfru Sanatorium (M. Jedynak, op.cit., s. 94.)

Opisana zasada wskazuje, że szyfr ma cechy szyfrów polialfabetycznych ‒ kolejne wiersze są przesuniętym alfabetem, jak w metodzie Trithemius’a czy Vigenère’a. Przesunięcie kolejnych wierszy wyznacza słowo kluczowe wpisane na przekątnej. Jak widać, używano skróconego (bez ą, ę, ć, ń, ó, ś, x, ź, ale z ł, ż) alfabetu polskiego (a nie łacińskiego) z dodanym znakiem „.”. Natomiast metoda zapisywania „współrzędnych” przypomina szachownicę Polibiusza.

Co więcej, przeznaczenie tego szyfru przypomina cele w akcji „Iskra-Dog”:

„Korzystając z szyfru „Sanatorium”, m.in. zostały utajnione informacje dla oddziału dywersyjnego Obwodu AK Końskie. Ciąg liczb skrywał dane osoby przewodnika, a także hasło, odzew i kontrodzew, które miały zostać użyte w chwili nawiązania kontaktu w celu wykonania powierzonego oddziałowi zadania”

(M. Jedynak, op.cit., s.79).

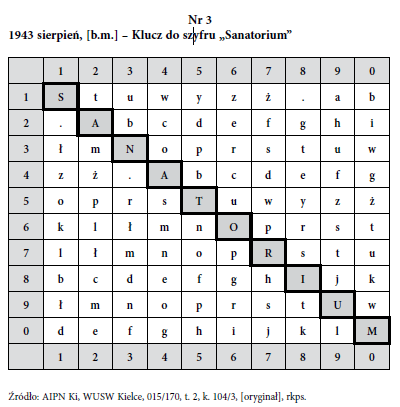

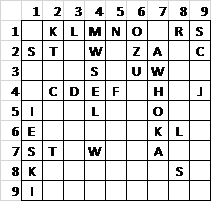

4. Przykład szyfrogramu (M. Jedynak, op.cit., s. 95.).

Powyższy przykład pokazuje, że zakodowane w Kielcach wiadomości bardzo przypominają teksty z protokołów zebranych pod Warszawą.

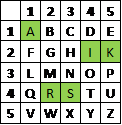

Metoda i klucz szyfrowania w protokołach akcji „Iskra-Dog”

Niestety słowo SANATORIUM ma 10 znaków ‒ zatem „nie pasuje” do szyfrów zebranych w akcji „Iskra-Dog” (które nie zawierają liczby 0). Jednak informacja o stosowaniu w AK tego typu szyfrowania i to w celu kodowania nazwisk etc. pozwala postawić hipotezę, że podczas akcji „Iskra-Dog” także używano jakiegoś polialfabetycznego szyfru typu tablicowego (z tym, że tablica musi mieć wymiary 9×9).

Pozostaje zatem odszukać słowo kluczowe oraz ustalić używany alfabet.

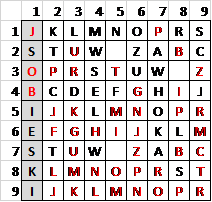

W tym celu dostępne (patrz powyżej) z 8 protokołów dane o mapowaniu 35 dwucyfrowych liczb na litery alfabetu warto wpisać w tablicę o wymiarach 9×9:

Przyjmując, że tablica zawiera przesunięty w wierszach alfabet, łatwo uzupełnić brakujące pola, zaczynając od pierwszego wiersza (dzięki dość gęstemu wypełnieniu wierszy 1 oraz 4):

Niepewne jest tylko znaczenie pola między W a Z ‒ można tu bowiem wpisać X lub Y. Lecz to jest już bardzo proste do weryfikacji podczas deszyfracji (z przeprowadzonych dotąd prac wynika, że należy tu wpisać literę Y).

Wypełniona w ten sposób tablica odsłania też użyty klucz, który ‒ jak się okazuje ‒ nie został umieszczony na przekątnej (jak w przypadku szyfru „SANATORIUM”), lecz w pierwszej kolumnie i brzmi:

JSOBIESKI

Nowe informacje odkryte w protokołach akcji „Iskra-Dog” ‒ przykłady

Spośród ponad 300 ankiet wiele zostało odszyfrowanych i opublikowanych. Niemniej niektóre protokoły nie zostały opublikowane w całości (pozostawiono niejawne fragmenty). Organizację procesu zbierania i opracowania protokołów opisał Edward Serwański we wstępach do swych trzech książek, a także w artykule z okazji 40. rocznicy Powstania Warszawskiego (E. Serwański, Akcja „Iskra-Dog”. Z badań nad dziejami Powstania Warszawskiego ‒ 1944, „Życie i Myśl” nr 7/8, 1985. ). Niestety w żadnej z tych publikacji nie opisał dokładniej sposobu szyfrowania.

Autor niniejszego opracowania przeanalizował 284 protokoły przechowywane w teczkach Archiwum IZ. Analiza miała przede wszystkim doprowadzić do odkrycia metody i klucza szyfrowania. Gdy to zadanie osiągnięto, przystąpiono do odszyfrowania wszystkich fragmentów utajnionych (także tych, które uprzednio były ujawnione przez prof. Serwańskiego ‒ aby potwierdzić poprawność odtworzonej metody).

Przedstawione poniżej wybrane przykłady służą jedynie ukazaniu użyteczności poznania mechanizmu szyfrowania. Poza tym jednak poniższe protokoły uzupełnione o dane osobowe pozwalają zidentyfikować konkretnych ludzi i przypominają, że są świadectwem życia konkretnych osób, o konkretnej historii… Przy każdym z tych protokołów niejako pojawia się i odkrywa po latach twarz człowieka ‒ podmiotu danej relacji.

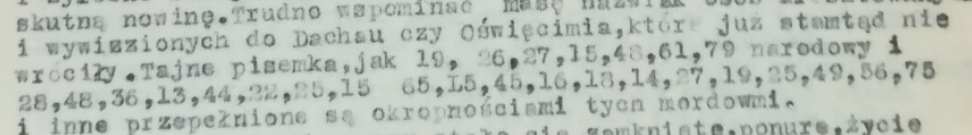

Protokół nr 8 ‒ nie został opublikowany w żadnym ze zbiorów. Jest to relacja o wydarzeniach w kościele na Woli, gdy to 8 sierpnia Niemcy nakazali 3 osobom znającym język niemiecki przedarcie się przez linie walk i powrót z relacją. W razie ich ucieczki Niemcy zagrozili rozstrzelaniem 100 osób z zatrzymanych w kościele cywilów. Na protokole brak jawnego tekstu z danymi osoby zeznającej:

Odkryty mechanizm szyfru pozwala odczytać imię i nazwisko:

275689168491419742644496218165 to ANTONIBOCHENSKI

Chodzi oczywiście o znanego księgarza Antoniego Bocheńskiego „Mariana” (1910-1994), pracownika Księgarni św. Wojciecha, którego inne zeznanie zostało opublikowane w „Życiu w powstańczej Warszawie” (protokół nr 9).

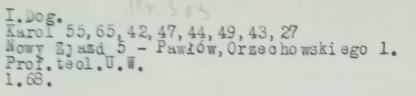

Protokół nr 303 ‒ to przykład ujawnienia danych osoby, która nie pojawia się w innych protokołach, a jej nazwisko nie było ujawnione nawet w formie odręcznej notatki na protokołach. Karol Michejda (1880-1945), którego nazwisko kryje się za szyfrogramem 5565424744494327, to zasłużony dla zachowania polskości na Ziemi Cieszyńskiej duchowny luterański i profesor teologii ewangelickiej. Wykładał na Uniwersytecie Warszawskim, gdzie pełnił między innymi funkcję kierownika Katedry Teologii Praktycznej i dziekana Wydziału Teologii Ewangelickiej UW. Wkrótce po wojnie zmarł w Wiśle.

Protokół nr 266 ‒ to także przykład ujawnienia danych wcześniej niepublikowanych i nierozkodowanych. W publikacji jest jedynie opis: „świadek kobieta lat 60, żona emer. urzędnika Miejsk. Tow. Kredytowego”. Tymczasem po rozkodowaniu szyfrogramu 1427189177161827565737195327 ujawnia się nazwisko MARIAORANOWSKA. W treści protokołu pojawia się wzruszająca apostrofa: „Kochanemu mężowi Józefowi Oranowskiemu”, przy czym imię i nazwisko męża jest w zeznaniu podane szyfrem.

Ponad rok później, w 1946 r. M. Oranowska opisała swoje przeżycia także w liście do Komisji Badania Zbrodni Niemieckich, rozpaczliwie błagając Komisję

„o pomoc w dowiedzeniu się o losie mego męża Seweryna Józefa Oranowskiego (lat 70) byłego urzędnika Towarzystwa Kredytowego Miejskiego Działu Kontroli, ostatnio emeryta, odznaczonego Złotym Krzyżem Zasługi za sprawy społeczne, a którego razem ze mną i szwagrem Adamem Chamskim wypędzili 4 sierpnia 1944 roku z ul. 6 Sierpnia 18 m. 3, jak również i wszystkich lokatorów całego domu, a w alei Szucha na gestapo oddzielili mężczyzn”.

Niestety mąż ‒ jak się zdaje ‒ zginął jeszcze podczas Powstania.

Protokół nr 210 ‒ nie został opublikowany w żadnym ze zbiorów. Nie zachowała się choćby odręczna notatka z jawnym imieniem i nazwiskiem. Po odszyfrowaniu zidentyfikowano osobę zeznającą: Zbyszko Bednorz (1913-2010) pseud. „Józek”, pisarz i publicysta, pracownik Delegatury Rządu na Kraj i współpracownik Zygmunta Wojciechowskiego, honorowy profesor Uniwersytetu Opolskiego. Opisał po latach swe wspomnienia w książce Lata krecie i orłowe.

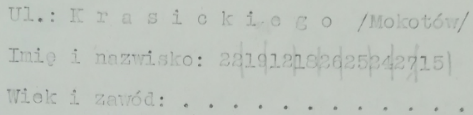

Protokół nr 127 ‒ relacja osoby o zaszyfrowanym nazwisku o bezczelnych i bezdusznych rabunkach dokonanych na jego rodzinie przez niemieckich żołnierzy. Po rozszyfrowaniu imię i nazwisko brzmi: TSKRZYWAN.

W tekście występuje jedynie forma „prof.” przed zaszyfrowanymi kilkoma literami nazwiska ([SKR]).

Identyfikacja tej osoby była trudna z uwagi na literę T w odszyfrowanych danych osobowych. W tekście jest mowa o tym, że rodzina została wygnana z domu przy ul. Krasickiego. Z innych relacji powstańczych wiemy, że przy tej ulicy mieszkał prof. SGH Stanisław Skrzywan (1902-1971). Zatem litera T jest zapewne pomyłką lub podczas szyfrowania pominięto poprzedzające ją S (wówczas byłby to skrót „ST” od „Stanisław”). Prof. Skrzywan był wybitnym ekspertem z dziedziny ekonomii i rachunkowości ‒ tym bardziej ponuro i niemal ironicznie brzmi jego relacja w protokole o „odkupieniu” od niego przez niemieckich żołnierzy kilku złotych monet o wartości 100 tys. zł za niecałe 20 tys. zł.

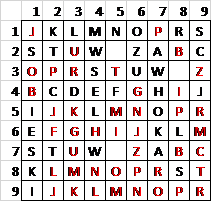

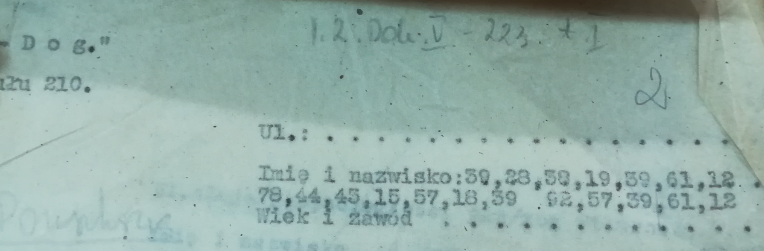

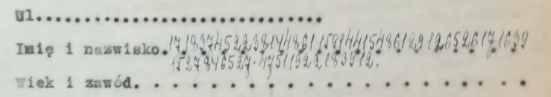

Protokół nr 45 ‒ nie został opublikowany w żadnym ze zbiorów. Zawiera opis szkód, jakie barbarzyńskie działania okupanta wyrządziły dla polskiej kultury narodowej. Dane osobowe nie były nigdy rozszyfrowane (nie zapisano nigdzie w jawnej postaci nazwisk występujących w tym protokole). Ich odszyfrowanie stało się możliwe po odkryciu metody i klucza szyfrowania (choć wiele z osób, które tu wymieniono, występuje w innych protokołach). W nagłówku zaszyfrowano nazwisko profesora Tymienieckiego:

Jest to zarazem dobry przykład błędów w szyfrowaniu, jakie musiały się zdarzyć w tak trudnych warunkach konspiracji. Bowiem powyższy szyfr po odkodowaniu przedstawia się następująco (kolorem czerwonym oznaczono literówki, poszczególne wyrazy oddzielono spacjami, których nie ma w oryginale):

PRWF TYMIENIENIECKI Z POZNANIA HISTRZK

Ten protokół zawiera także sporo danych w treści dokumentu (nie tylko w nagłówku).

Poniżej zacytowano te fragmenty, w których w nawiasach kwadratowych podano odkodowaną formę nazwisk zaszyfrowanych w protokole:

„szczegółów może dostarczyć p.[DYREKTORSTOJAUOWSKI] , p.[DYRMANTEUFFEL] i p.[DYRSUCHODOLSKI]‒ podobno do Potsdamu pod Berlinem”.

Warto zauważyć, że nazwisko dyrektora Stojanowskiego jest zapisane błędnie jako STOJAUOWSKI (bowiem chodzi najprawdopodobniej o Józefa Stojanowskiego (1884-1964), dyrektora Archiwum Wojskowego). Wymienia też Tadeusza Manteuffla (1902-1970), późniejszego dyrektora Instytutu Historii PAN oraz Witolda Suchodolskiego (1887-1967), dyrektora Archiwów Państwowych.

„Kierownika Biblioteki p.[ABOCHULSKIEGO] na 5 miesięcy wsadzili do więzienia”.

W tym zdaniu mowa o zasłużonym archiwiście Aleksym Bochulskim (1893-1951), dyrektorze Biblioteki Publicznej m.st. Warszawy przy ul. Koszykowej.

„biczowano ofiary, np.[BIALOKUROWP] i [NIENJEWSKA], o ile ich przedtem nie wysłano do Oświęcimia, jak np. pp.[OTMA] z dziećmi”. Nazwisko Anny Białokurowej (1897-1942), polonistki zamęczonej na Pawiaku, zapisano z błędem jako BIALOKUROWP. Obok niej wymienia się Halinę Nieniewską (1890-1942), także nauczycielkę zaangażowaną w KG ZWZ-AK, zamordowaną podczas przesłuchań na Pawiaku i w al. Szucha. Nie udało się zidentyfikować nazwiska (?) OTMA.

„zacny lekarz internista i chirurg zarazem dr.[TLODORIERZSYLW]”.

Ta część zawiera zapewne błąd w szyfrowaniu ‒ możliwe warianty to np. TEODOR? WIERZ…?

„Tajne pisemka, jak [SZANIEC] narodowy i [BIULETYN INFORMACYJNY] i inne przepełnione są okropnościami tych mordowni”.

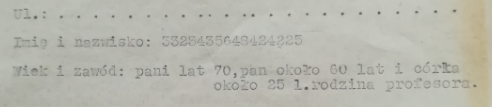

Protokół nr 134 ‒ nie został opublikowany w żadnym ze zbiorów. Zawiera zeznania rodziny profesora Rudnickiego. Nazwisko „RUDNICCY” nie pojawia się tam w formie jawnej ‒ jest zaszyfrowane, jak widać poniżej:

Najpewniej chodzi tutaj o profesora Mikołaja Rudnickiego (1881-1978), wybitnego językoznawcę i współzałożyciela Uniwersytetu Poznańskiego, który podczas okupacji był m.in. wykładowcą Tajnego Uniwersytetu Ziem Zachodnich oraz członkiem Instytutu Zachodniego.

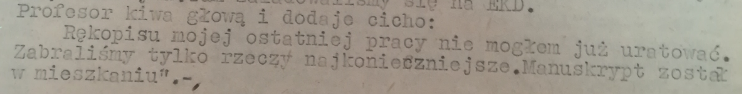

Dokument opisuje bardzo trudne warunki życia tej rodziny i okoliczności ich ewakuacji po upadku Powstania. Sytuacja mocno odbiła się na kondycji zdrowotnej państwa Rudnickich, o czym świadczy m.in. fragment:

„Profesor przeraźliwie chudy, tak jak gdyby skóra obciągnięta była wprost na kościach, przysiadł osłabiony na jakimś tłomoku, na nogach ma tylko kalosze przewiązane sznurkiem” (pisownia oryginalna).

Ten opis nie był zaszyfrowany ‒ można go było odczytać bez przeszkód. Lecz dotąd był to opis anonimowej rodziny „jakiegoś” profesora. Zupełnie inaczej się go odbiera, gdy wiadomo kogo dokładnie dotyczy ten tekst. Dość wymownie brzmi ostanie zdanie protokołu, gdzie profesor, wybitny uczony i gorący patriota, kończy swą wypowiedź:

„Profesor kiwa głową i dodaje cicho: Rękopisu mojej ostatniej pracy nie mogłem już uratować. Zabraliśmy tylko rzeczy najkonieczniejsze. Manuskrypt został w mieszkaniu”.

Podsumowanie

Oczywiście niniejsze opracowanie ma charakter przyczynkarski i nie ma aspiracji do pełnej analizy zagadnienia. Przynosi jednak nową wiedzę, którą udało się pozyskać o akcji „Iskra-Dog”. Jest to wiedza o sposobie szyfrowania oraz o kluczu szyfrującym. Dzięki temu udało się potwierdzić lub zweryfikować, a czasem ujawnić ukryte dotąd informacje zakodowane w nagłówkach i treści protokołów tworzonych podczas akcji „Iskra-Dog”.

Uzyskanie tej wiedzy było możliwe jedynie dzięki temu, że warunki akcji „Iskra-Dog” nie pozwalały użyć bardziej złożonych szyfrów i że nawet w tym prostym szyfrowaniu klucz okazał się stały i (co ważne) niezmienny w czasie i w różnych lokalizacjach. Gdyby nie te okoliczności ‒ zadanie, którego wyniki tutaj opisano, nie byłoby tak proste.

Z literatury przedmiotu w zasadzie uwzględniono jedynie artykuł Marka Jedynaka z kieleckiej delegatury IPN. Jego fragmenty były bowiem przykładem metod szyfrowania używanych w tym okresie przez AK oraz potwierdzeniem własnych hipotez autora niniejszego artykułu (oraz źródłem informacji bibliograficznych). Autor ma jednak świadomość istnienia innych (choć jak wspomniano ‒ nielicznych) źródeł z tej tematyki. Zdaniem M. Jedynaka: „W historiografii dotyczącej AK niemal nie występują prace na temat stosowania szyfrów”.

Być może analiza innych prac dostarczyłaby szerszego kontekstu i pomogła wyjaśnić pytania, na które ten artykuł nie odpowiada. Na przykład co do genezy klucza ‒ dlaczego wybrano akurat taki klucz szyfrujący (JSOBIESKI)? Autor ma na ten temat hipotezy, jednak nie posiada aktualnie żadnych argumentów, które by je uzasadniały i pozwalały tutaj przytoczyć te domysły. Innym ciekawym tematem z zakresu utajniania informacji, choć już nieco wykraczającym poza dziedzinę szyfrów, jest sprawa genezy kryptonimów, np. kryptonimu akcji: „Iskra-Dog”. Tej sprawie być może zostanie poświęcony kolejny tekst.

„Z Archiwum Instytutu Zachodniego” jest internetową serią wydawniczą Instytutu Zachodniego. W jej ramach prezentowane są dokumenty i materiały pochodzące z bogatego zasobu Archiwum II Wojny Światowej IZ.